Một vấn đề với hệ thống tường lửa hay router tại các điểm truy cập Internet công cộng đó là chúng luôn muốn đơn giản hóa mọi thứ. Chúng sẽ không chặn các kết nối VPN bởi vì chúng không muốn phá hủy phiên truy cập của bạn.

Xét về khả năng bảo mật và quản trị thì việc chỉ cho phép sử dụng hai giao thức HTTP và HTTPS đang được hầu hết người dùng sử dụng là rất dễ dàng. Điều này giúp khắc phục sự cố mạng dễ dàng hơn nhiều cho các nhà cung cấp dịch vụ mạng hỗ trợ kết nối Internet tại các điểm truy cập này.

Tất nhiên, nếu chúng ta cần sử dụng kết nối VPN và đang thực hiện kết nối tại các điểm truy cập này thì sẽ rất khó khăn khi mạng đang sử dụng cần được hỗ trợ và phương pháp duy nhất để cung cấp dịch vụ đó là một kết nối VPN cấp độ mạng.

Windows Server 2008 tích hợp giao thức SSTP VPN. Cơ bản, SSTP, Secure Socket Tunnel Protocol, là PPP (Point-To-Point Protocol – Giao thức liên kết điểm) trên SSL (Secure Sockets Layer). SSTP cho phép người dùng kết nối tới máy chủ VPN qua cổng 443 của TCP, cũng giống như những kết nối SSL khác, và nó làm việc với những Web Proxy chưa thẩm định quyền, do đó dù điểm truy cập sử dụng một hệ thống tường lửa ISA cho truy cập ngoài thì những kết nối SSTP sẽ vẫn hoạt động bình thường.

Trong bài viết này chúng ta sẽ cấu hình máy chủ SSTP VPN và cấu hình ISA Firewall để cho phép máy trạm SSTP VPN kết nối trở lại máy chủ SSTP VPN. ISA Firewall sẽ được cấu hình với hai Publishing Rule, gồm một Server Publishing Rule cho phép kết nối trở lại máy chủ SSTP và một Web Publishing Rule cho phép thực hiện kết nối trở lại điểm phân phối CRL (CDP).

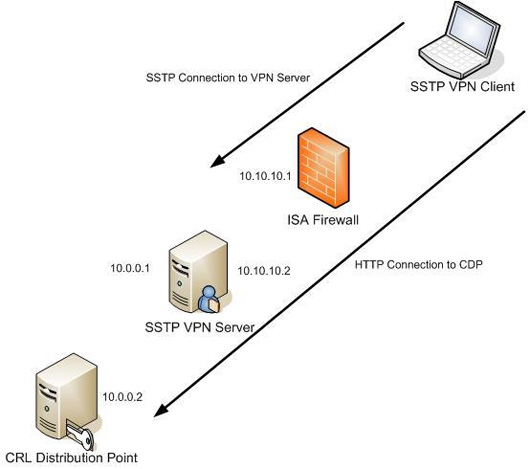

Trước tiên chúng ta sẽ kiểm tra hệ thống mạng mẫu cho cấu hình này:

Hình 1: Mô hình mạng.

Chúng ta cần chú ý hai kết nối dữ liệu. Đầu tiên, một kết nối SSTP cần phải thực hiện qua ISA Firewall sẽ kết thúc tại máy chủ SSTP SSL VPN. Kết nối thứ hai cần thực hiện hai bước truyền qua hệ thống mạng (bước đầu tiên là một kết nối HTTP thực hiện qua ISA Firewall, và bước thứ hai được thực hiện qua cổng nối SSL VPN tới CDP). Để hỗ trợ tiến trình này chúng ta cần cấu hình cổng nối SSL VPN trở thành một máy chủ NAT thực hiện đảo chiều NAT để cho phép truy cập tới CDP phía sau máy chủ VPN.

Lưu ý, máy trạm SSTP VPN phải sử dụng phiên bản Windows Vista SP1. Phiên bản Vista RTM không hỗ trợ SSTP.

Trong ví dụ này, ISA Firewall không phải là một thành viên của miền vì thành viên miền không cần thiết trong trường hợp này. Nếu muốn kết nạp ISA Firewall làm thành viên miền chúng ta sẽ phải cấu hình ISA Firewall sử dụng một router phía sau giao tiếp nội bộ của ISA Frirewall vì giao tiếp nội bộ miền không thực hiện với các thiết bị NAT trong kết nối này. Router này sẽ được đặt cùng với máy chủ VPN, do đó giao tiếp ngoài và giao tiếp nội bộ sẽ xuất hiện trên những ID mạng phản chiếu những giao tiếp này trên hệ thống cổng nối SSTP VPN.

Cổng nối SSTP VPN là một thành viên miền do đó chúng ta có thể tận dụng được quá trình thẩm định quyền của Windows. Nếu không muốn cổng nối SSTP VPN là một thành viên miền, chúng ta có thể cài đặt một Network Policy Server trên mạng tập thể và cấu hình máy chủ VPN sử dụng nó để thẩm định quyền và tính toán (máy chủ Network Policy Server trong Windows Server 2008 thay thế cho máy chủ ISA trong Windows Server 2003).

Máy tính CDP trên mạng nội bộ là một Domain Controller cho miền msfirewall.org. Những máy chủ chức năng được cài đặt trên máy tính này bao gồm Active Directory Certificate Services, DHCP Server, DNS Server, Active Directory Domain Services, và tính năng WINS Server.

Chúng ta cần phải thực hiện các bước sau:

-

Cài đặt IIS trên máy chủ VPN.

-

Yêu cầu một chứng nhận hệ thống cho máy chủ VPN sử dụng IIS Certificate Request Wizard.

-

Cài đặt máy chủ chức năng RRAS trên máy chủ VPN.

-

Kích hoạt máy chủ RRAS rồi cấu hình nó trở thành một máy chủ NAT và VPN.

-

Cấu hình máy chủ NAT xuất bản CRL.

-

Cấu hình User Account cho phép các kết nối dial-up.

-

Cấu hình IIS trên Certificate Server cho phép các kết nối HTTP cho thư mục CRL.

-

Cấu hình ISA Firewall với một máy chủ PPTP VPN, máy chủ SSL VPN và Web Publishing Rule của CDP.

-

Cấu hình file HOSTS trên máy trạm VPN.

-

Sử dụng PPTP để kết nối tới máy chủ VPN.

-

Tạo một CA Certificate từ Enterprise CA.

-

Cấu hình ISA Firewall với một Publishing Rule của máy chủ SSL VPN và CDP.

-

Cấu hình máy trạm sử dụng SSTP và kết nối tới máy chủ VPN sử dụng SSTP.

-

Cài đặt IIS trên máy chủ VPN

Thông thường chúng ta không đưa một Web Server vào một thiết bị bảo mật mạng, nhưng nếu làm như vậy chúng ta sẽ không cần phải giữ Web Server trên máy chủ VPN vì chúng ta chỉ sử dụng nó trong một thời gian ngắn. Đó là do Web Enrolment Site được tích hợp trong Certificate Server của Windows Server 2008 không còn hữu dụng trong việc yêu cầu các giấy phép của máy tính, ít nhất không còn hữu dụng trên môi trường Windows Server 2008 và Windows Vista. Tuy nhiên chúng ta vẫn có thể sử dụng Web Enrolment Site để tạo một Computer Certificate như thể đã được cài đặt nhưng trong thực tế Computer Certificate này không được cài đặt.

Để khắc phục vấn đề này chúng ta có thể sử dụng Enterprise CA. Với Enterprise CA chúng ta có thể gửi yêu cầu tới Certificate Server trực tuyến. Yêu cầu trực tuyến cho một Computer Certificate được cho phép khi IIS Certificate Request Wizard được sử dụng và yêu cầu một Domain Certificate. Yêu cầu này chỉ có thể thực hiện khi hệ thống (gửi yêu cầu Domain Certificate) thuộc cùng một miền với Enterprise CA.

Để cài đặt IIS Web Server chúng ta cần thực hiện các thao tác sau:

1. Mở Windows Management Console.

2. Trong bảng bên trái của Console này, click vào node Roles.

Hình 2: Cửa sổ Server Manager.

3. Click vào liên kết Add Roles trên bảng bên phải.

4. Trên trang Before You Begin click Next.

5. Lựa chọn hộp chọn Web Server (IIS) trên trang Select Server Roles. Nhấn Next.

Hình 3: Trang Select Server Roles.

6. Kiểm tra thông tin trên trang Web Server (IIS) nếu muốn. Đây là những thông tin khái quát về việc sử dụng IIS 7 như một Web Server, nhưng vì chúng ta không sử dụng IIS Web Server trên máy chủ VPN nên chúng ta sẽ bỏ qua thông tin này. Click tiếp Next.

7. Trên trang Select Role Services một số tùy chọn đã được lựa chọn sẵn. Tuy nhiên nếu sử dụng những tùy chọn này thì chúng ta sẽ không thể sử dụng Certificate Request Wizard vì không có Role Service nào cho Certificate Request Wizard, do đó chúng ta sẽ lựa chọn mọi tùy chọn trong Security. Sau đó nhấn tiếpNext.

Hình 4: Lựa chọn các hộp chọn trong Security trên trang Select Server Roles.

8. Kiểm tra lại thông tin trên trang Confirm Installation Selections rồi nhấn Install.

9. Click Close trên trang Installation Results.

Hình 5: Hoàn thành cài đặt IIS Web Server.

-

Tạo một Machine Certificate cho máy chủ VPN bằng IIS Certificate Request Wizard

Trong bước tiếp theo chúng ta sẽ yêu cầu một Machine Certificate cho máy chủ VPN. Máy chủ VPN cần một Machine Certificate để tạo kết nối SSL VPN với máy trạm SSL VPN. Thông thường tên trên Certificate phải phù hợp với tên mà máy trạm VPN sử dụng để kết nối tới SSL VPN Gateway. Điều đó có nghĩa là chúng ta sẽ phải tạo một mục DNS công cộng cho tên của Certificate này để xử lý địa chỉ IP ngoài trên máy chủ VPN, hay địa chỉ Ip của một thiết bị NAT phía trước máy chủ VPN sẽ chuyển tiếp kết nối này tới máy chủ SSL VPN.

Thực hiện các bước sau để yêu cầu và cài đặt Computer Certificate trên máy chủ SSL VPN:

1. Trong Server Manager, mở rộng node Roles trong bảng bên trái, sau đó mở rộng node Web Server (IIS). Click vào Internet Information Services (IIS) Manager.

Hình 6: Truy cập vào IIS Manager.

2. Trong IIS Manager Console xuất hiện trong bảng bên phải, click vào tên của máy chủ này. Trong ví dụ này tên của máy chủ là W2008RC0-VPNGW. Tiếp theo click vào biểu tượng Server Certificate trong bảng bên phải của IIS Manager Console.

Hình 7: Truy cập vào máy chủ mẫu W2008RC0-VPNGW.

3. Tại mục Action click vào liên kết Create Domain Certificate.

Hình 8: Trang Server Certificates.

4. Nhập thông tin vào trang Distinguished Name Properties. Chú ý mục Common Name, tại đây nhập tên mà máy trạm VPN sử dụng để kết nối tới máy chủ VPN. Chúng ta sẽ cần một mục DNS công cộng cho tên này để nó được xử lý cho giao tiếp ngoài của máy chủ VPN hoặc địa chỉ công cộng của thiết bị NAT phía trước máy chủ VPN. Trong ví dụ này chúng ta sẽ nhập sstp.msfirewall.org vào Common Name. Sau đó chúng ta sẽ tạo những mục của file HOSTS trên máy trạm VPN để nó có thể xử lý tên này. Thực hiện xong nhấnNext.

Hình 9: Trang Distinguished Name Properites.

5. Trên trang Online Certification Authority, nhấn nút Select. Trong hộp thoại Select Certification Authority, click vào tên của Enterprise CA rồi click OK. Nhập tên cho cho Certificate trong hộp Friendly name. Trong ví dụ này chúng ta sẽ nhập tên cho Certificate này là SSTP Cert.

Hình 10: Lựa chọn Certificate Authority.

6. Click Finish trên trang Online Certification Authority.

Hình 11: Trang Online Certification Authority.

7. Tiếp theo Wizard này sẽ chạy và tự đóng lại. Khi đó chúng ta sẽ thấy Certificate này xuất hiện trong IIS Manager Console. Click đúp vào Certificate này sẽ thấy Common name trong vùng Issued to, và chúng ta sẽ có một Private Key phù hợp với Certificate này. Click OK để đóng hộp thoại Certificate.

Hình 12: Trang thuộc tính Certificate.

Khi đã có một Certificate chúng ta có thể cài đặt RRAS Server Role. Lưu ý rằng trước khi cài đặt RRAS Server Role, chúng ta sẽ phải cài đặt Certificate. Nếu không làm như vậy thì sau khi cài đặt chúng ta sẽ phải sử dụng một lệnh rất phức tạp để kết nối Certificate này tới SSL VPN Listener.

Xian (Theo ISAServer)

.jpg)