Trong một số bài được giới thiệu trước đây về ISA Server, chúng tôi đã giới thiệu cho các bạn khá nhiều kiến thức về cơ sở hạ tầng VPN Site to Site. Chính vì vậy mà trong bài này, chúng tôi muốn giới thiệu cho các bạn một vấn đề nâng cao trong kỹ thuật này, đó là kích hoạt các kết nối VPN máy khách để truy cập từ xa qua VPN Site to Site cho các mạng văn phòng chi nhánh.

Vấn đề có thể đơn giản với những ai đó đã làm việc nhiều với ISA Firewall. Tuy nhiên với đại đa số thì đây vẫn là một vấn đề phức tạp. Tuy nhiên trong quá trình sử dụng, chúng tôi có thể đưa ra các vấn đề chính ở đây là các định nghĩa của ISA Firewall Networks và các Network Rules dùng để kết nối với ISA Firewall Networks đã được định nghĩa đó.

Khi bạn cài đặt ISA Firewall lần đầu, một số ISA Firewall Networks mặc định sẽ được tạo. Những thứ có thể nói là quan trọng cần đề cập đến ở đây là:

-

Local Host Network – Mạng được định nghĩa bởi tất cả các địa chỉ IP đường biên cho bất cứ giao diện nào trên ISA.

-

Default Internal Network – Đây là một ISA Firewall Network mà bạn có thể định nghĩa khi ISA Firewall được cài đặt. Điển hình nó chính là interface gần nhất cho các dịch vụ cơ sở hạ tầng mạng chính mà ISA Firewall phụ thuộc, chẳng hạn như Active Directory domain controller, DNS server, DHCP server và dịch vụ chứng chỉ.

-

Default External Network – Default External Network được định nghĩa với tất cả các địa chỉ IP không bị gộp trong định nghĩa của bất kỳ ISA Firewall Network nào. Bạn không bao giờ cần add các địa chỉ IP vào Default External Network vì nó là một mạng tự xác định, gồm có các địa chỉ IP mà bạn không nhóm vào bất cứ một mạng ISA Firewall Network nào.

-

VPN Clients Network – VPN Clients Network là một ISA Firewall Network có chứa địa chỉ IP của máy khách VPN truy cập xa và các VPN gateway đang kết nối đến ISA Firewall. Định nghĩa ISA Firewall Network này mang tính động. Vì VPN client và gateway kết nối đến the ISA Firewall, các địa chỉ VPN interface của chúng sẽ tự động được add vào định nghĩa VPN Clients Network, và sẽ tự động bị xóa đi khi VPN client và gateway hủy kết nối với ISA Firewall.

Các ISA Firewall Network được gán với giao diện mạng (network interface) gần nhất với các địa chỉ được định nghĩa bởi ISA Firewall network. Trong đó, NIC là “root” của các ISA Firewall Network cụ thể.

Cho ví dụ, nếu các network ID là 192.168.1.0/24, 192.168.2.0/24 và 192.168.3.0/24 được đặt phía sau interface A (ý nói ở đây interface A gần nhất với các network ID này), thì interface A chính là root của ISA Firewall Network được định nghĩa cho ba network ID này. Điều này giúp ngăn chặn các tấn công giả mạo. Nếu ISA Firewall thấy một địa chỉ nguồn của một quá trình truyền thông gửi ra từ một host không thuộc về một trong các network ID này thì ISA Firewall sẽ chặn sự truyền thông đó vì địa chỉ IP này không nằm trong định nghĩa của ISA Firewall Network để được phép truyền thông.

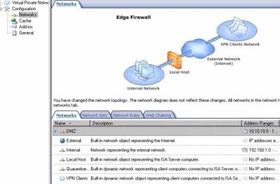

Hình dưới đây thể hiện nơi bạn có thể tìm danh sách các ISA Firewall Network. Trong giao diện quản lý ISA Firewall, mở mảng (hoặc máy chủ Standard Edition), sau đó kích nút Configuration. Bên dưới nútConfiguration, kích Networks. Kích tab trong vùng cửa sổ giữa, khi đó bạn sẽ thấy danh sách các ISA Firewall Network.

Hình 1

Để các host trên ISA Firewall Network có thể truyền thông với nhau, bạn cần phải tạo các nguyên tắc mạng Network Rule. Nếu không có Network Rule cho việc kết nối hai ISA Firewall Network với nhau, sẽ không có sự truyền thông giữa các host trên hai mạng này

Network Rule có thể định nghĩa cách thức NAT hoặc mối quan hệ tuyến Route giữa mạng nguồn và mạng đích. Qquan hệ Route sẽ cho phép các host phía này quan hệ có thể khởi tạo truyền thông với các host phía bên kia bằng các nguyên tắc truy nhập Access Rules. Với mối quan hệ NAT, chỉ có các kết nối được NAT mới có thể khởi tạo kết nối thông qua Access Rule. Các kết nối gửi vào, hoặc được NAT ngược phụ thuộc vào các Web Publishing Rule hoặc Server Publishing Rule.

Bộ cài đặt ISA Firewall sẽ tạo các Network Rule cho bạn trong quá trình cài đặt ISA Firewall. Trong nútNetworks, kích tab Network Rules ở phần giữa của giao diện điều khiển ISA Firewall. Ba Network Rule mặc định được hiển thị trong hình bên dưới (mặc dù vậy trong hình, các địch nghĩa mặc định của các rule này đã được thay đổi). Các rule đó là:

-

Local Host Access – định nghĩa mối quan hệ Route giữa Local Host Network và các mạng khác.

-

VPN Clients to Internal – định nghĩa mối quan hệ Route giữa VPN Clients Network với các mạng Default Internal Network.

-

Internet Access – định nghĩa mối quan hệ NAT cho quá trình truyền thông bắt nguồn từ Internal Network đến Default External Network.

Hình 2

Hãy đi nghiên cứu tình huống mà ở đó chúng ta muốn cho phép các máy khách VPN từ xa có thể kết nối với các tài nguyên nằm tại văn phòng chi nhánh khi chúng thiết lập một kết nối đến văn phòng chi nhánh. Hình bên dưới cung cấp những phác họa cơ bản về các ISA Firewall Network có liên quan trong sự truyền thông này:

-

VPN Clients Network – Đây là mạng ISA Firewall Network có tất cả các máy khách VPN và gateway khi chúng kết nối với ISA Firewall.

-

Main office default Internal Network – Đây là mạng nằm phía sau ISA Firewall văn phòng chính. Lưu ý rằng tên mạng (Network name) của ISA Firewall có liên quan với vị trí của máy khách đang kết nối với ISA Firewall Network này. Khi máy khách VPN truy cập từ xa kết nối với ISA Firewall văn phòng chi nhánh, đây sẽ là một Default Internal Network đối với các thành viên của VPN Clients Network. Mặc dù vậy, nếu một host tại văn phòng chi nhánh đã kết nối được với mạng này thì tên mạng sẽ cho thấy điều đó. Chúng ta sẽ đi xem xét một ví dụ cho vấn đề này sau.

-

Branch Remote ISA Firewall Network – Các mạng Remote Network được định nghĩa khi bạn tạo các kết nối VPN site to site. Từ phía các host đang kết nối từ ISA Firewall văn phòng chính, các kết nối được tạo với mạng văn phòng chi nhánh sẽ được kết nối đến Branch Remote Network. Mặc dù vậy, nếu một máy khách nào đó đã kết nối với ISA Firewall văn phòng chi nhánh, thì mạng mà các máy khách sẽ kết nối đến là gì? Đó chính là Default Internal Network vì trong kịch bản VPN site to site, tên của ISA Firewall Network đích có quan hệ với ISA Firewall mà máy khách VPN truy cập từ xa kết nối với nó.

Hình 3

Hình bên dưới thể hiện mối quan hệ Route như đã định nghĩa bởi các Network Rule cho việc kết nối các mạng này với nhau:

-

Có một Network Rule cho việc kết nối VPN Clients Network với default Internal Network. Network Rule này thiết lập mối quan hệ Route giữa các máy khách VPN và default Internal Network của văn phòng chính.

-

Một Network Rule cho việc kết nối Default Internal Network của văn phòng chính với office ISA Firewall Network văn phòng chi nhánh. Network Rule này thiết lập mối quan hệ Route giữa các mạng này.

-

Các Network Rule này cho phép các máy khách VPN có thể kết nối với các tài nguyên trong mạng Default Internal Network của văn phòng chính, cho phép các thành viên của mạng Default Internal Network của văn phòng chính có thể kết nối đến tài nguyên nằm trong ISA Firewall Network của văn phòng chi nhánh. Mặc dù vậy, liệu có rule nào có thể cho phép các thành viên của mạng VPN Clients Network có thể kết nối với ISA Firewall Network văn phòng chi nhánh? Câu trả lời là không.

Hình 4

Hình bên dưới hiển thị những gì xảy ra khi chúng ta tạo một Network Rule mới để kết nối mạng VPN Client Network của văn phòng chính với mạng văn phòng chi nhánh. Mũi tên đỏ cho thấy rằng chúng ta có một Network Rule định nghĩa mối quan hệ tuyến giữa hai mạng này. Hiện có một Network Rule cho việc kết nối VPN Clients Network của văn phòng chính và chúng ta có thể tạo các Access Rule để cho phép truyền thông giữa hai mạng này với nhau (VPN Client và mạng chi nhánh).

Hình 5

Hình bên dưới thể hiện một tình huống hơi khác so với những gì chúng ta nói ở trên: Giả sử bạn muốn cho phép các kết nối máy khách VPN từ xa đến ISA Firewall văn phòng chi nhánh. Trong trường hợp này, Network Rule yêu cầu kết nối VPN Clients Network văn phòng chi nhánh với Default Internal Network tại văn phòng chi nhánh. Bạn có thấy sự khác nhau dựa trên vị trí? Khi các máy khách VPN kết nối với ISA Firewall văn phòng chính, chúng phải kết nối với ISA Firewall Network văn phòng chi nhánh. Khi chúng đã kết nối với ISA Firewall văn phòng chi nhánh, chúng sẽ có khả năng kết nối đến Default Internal Network (cho ISA Firewall văn phòng chi nhánh).

Lưu ý rằng tên mạng sẽ thay đổi dựa vào phối cảnh của các host đang kết nối qua ISA Firewall văn phòng chi nhánh. Để kết nối tới văn phòng chính, các host đang kết nối từ ISA Firewall văn phòng chi nhánh phải kết nối với Remote Site Network có phần tên “Main”.

Hình 6

Với cơ sở này, giờ đây bạn có thể chỉ ra tại sao một số quản trị viên ISA Firewall gặp phải vấn đề trong việc cho phép các máy khách VPN truy cập xa kết nối với ISA Firewall văn phòng chiinhs để truy cập tài nguyên trên ISA Firewall Network văn phòng chi nhánh: họ cần tạo một Network Rule để kết nối VPN Clients Network văn phòng chính với ISA Firewall Network văn phòng chi nhánh

Văn Linh (Theo Isaserver)