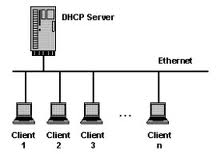

Mặc dù tính năng DHCP server vô cùng quan trọng đối với hầu hết hoạt động trong hệ thống mạng của doanh nghiệp, nhưng trên thực tế, DHCP server security lại là phần dễ dàng bị bỏ qua nhất trong khâu cấu hình hệ thống. 1 phần lý do có thể là sự nhầm lẫn về quá trình hoạt động cơ bản của DHCP: các tín hiệu DHCP client sẽ phát tán các “thông điệp” (DHCPDISCOVER) có chứa địa chỉ MAC và DHCP server phản hồi lại bằng cách cung cấp tín hiệu (DHCPOFFER) để gán 1 địa chỉ IP bất kỳ và các thiết lập về TCP/IP mà client có thể dùng để giao tiếp trên hệ thống. Các tín hiệu trả lại từ phía client (DHCPREQUEST) tới địa chỉ gán đầu tiên cung cấp thông tin nhận diện như tín hiệu nhận – trả và xác nhận từ phía máy chủ (DHCPACK) theo yêu cầu, và được đánh dấu trong cơ sở dữ liệu của DHCP. Về cơ bản là như vậy, vậy còn điều gì phải lo lắng về an ninh hoặc bảo mật?

Các kiểu tấn công nhắm vào DHCP

Thật không may, các vấn đề có liên quan tới tính bảo mật DHCP thường rất khó khắc phục và giải quyết. Không hề có quá trình xác thực hoặc nhận dạng tín hiệu giữa quá trình trao đổi dữ liệu giữa DHCP server và DCHP client, do đó hệ thống server không thể biết được tín hiệu gửi đi từ phía client có an toàn hay không trên toàn bộ hệ thống mạng, và ngược lại, client cũng không thể biết được tín hiệu trả về từ phía server có đủ an toàn hay không. Khả năng tín hiệu giả mạo từ phía client và server có thể gây ra những kết quả khó lường.

Ví dụ, tín hiệu DHCP server giả mạo có thể cung cấp cho client hợp pháp thông tin về TCP/IP hoàn toàn không có thật, và qua đó ngăn chặn việc giao tiếp từ phía nạn nhân tới các client khác trong hệ thống. Và sau đó, quá trình Denial Of Service (DoS) sẽ khiến cho toàn bộ người sử dụng không thể kết nối vào hệ thống mạng, cũng như toàn bộ tài nguyên chia sẻ. Việc thiết lập và phát tán các tín hiệu DHCP server giả mạo cũng khá đơn giản như kiểu tấn công nhằm vào mạng xã hội, hoặc có thể kết nối tới laptop và điều chỉnh, cấu hình như 1 DHCP server bình thường.

1 tình huống khác có thể dễ dàng gặp phải liên quan đến những kẻ tấn công sẽ gây ảnh hưởng tới máy tính client trên hệ thống mạng, và qua đó cài đặt các phần mềm liên tục yêu cầu địa chỉ IP mới sử dụng cơ chế MAC giả mạo cho tới khi toàn bộ địa chỉ được cấp phát trong hệ thống DHCP server đầy. Khi tình trạng này xảy ra, toàn bộ các client hợp pháp đều không thể boot trên hệ thống mạng do không được nhận dạng và cấp phát địa chỉ theo yêu cầu, và tất nhiên, người sử dụng không thể truy cập hệ thống tài nguyên và làm việc.

1 kết cục tồi tệ hơn có thể xảy ra khi những kẻ tấn công “bẻ gãy” những chốt an ninh hiện tại và chiếm quyền kiểm soát toàn bộ hệ thống, và chúng sẽ ngay lập tức thay đổi toàn bộ hệ thống DHCP server để gán cho client các thông tin sai lệch về subnet … do đó sẽ tạo ra tiếp 1 đợt tấn công DoS. Hoặc, chúng thay đổi thông số kỹ thuật của server để gán cho client các thông tin DNS sai lệch, và tự động trỏ client tới hệ thống DNS server đã được chuẩn bị sẵn, người dùng sẽ làm việc, thao tác như bình thường trên hệ thống này mà họ không hề biết rằng đang tự cung cấp thông tin cá nhân cho kẻ tấn công thông qua các loại trojan nguy hiểm. Hoặc 1 khả năng nữa, chúng thay đổi toàn bộ thiết lập của server để gán hệ thống địa chỉ IP trỏ về hệ thống của kẻ tấn công thông qua gateway mặc định, qua đó chúng sẽ dễ dàng nắm bắt, truy cập và sử dụng thông tin cá nhân của người sử dụng mà họ không hề biết.

Mặt khác, nếu bạn đang sử dụng, quản lý hệ thống DHCP server bằng domain controller – thực chất đã bị những kẻ tấn công khai thác trước đó, liên tục từ chối yêu cầu truy cập từ các tài khoản trong cơ sở dữ liệu, sẽ gây ra sự xáo trộn và mất cân bằng trong toàn bộ dây chuyền làm việc. Và đây thường là “ác mộng” tồi tệ nhất đối với người quản lý. May mắn thay, có 1 số phương pháp cơ bản và khá đơn giản có thể áp dụng thành công trong những trường hợp như vậy, đảm bảo an toàn và tính bảo mật mang tính “nền móng” của DHCP và hệ thống mạng Windows.

Các mối đe dọa và phương pháp đối phó

Khi đối mặt với những hiểm họa này, các yêu cầu cần có đối với DHCP server của Windows 2000 và Windows Server 2003 sẽ được xác nhận bên trong Active Directory trước khi bắt đầu gán địa chỉ thành phần tới client. Quá trình xác nhận ở đây có nghĩa là khi DHCP server của Windows 2000 hoặc Windows Server 2003 tiến hành boot trên hệ thống Active Directory nếu chúng “giao tiếp” với domain controller trước tiên để kiểm tra xem những địa chỉ IP được tìm thấy trong danh sách DHCP server hợp pháp có đúng là của domain controller hay không. Nếu hệ thống DHCP server này xác nhận những thông tin nhận được từ phía client là chính xác, hệ thống sẽ tiếp tục làm như vậy đối với những yêu cầu tiếp theo. Còn nếu ngược lại, hệ thống sẽ tự động tắt bỏ dịch vụ DHCP Server, và đương nhiên, các máy client sẽ không được gán địa chỉ IP hợp lệ nữa.

Lợi ích thực sự của việc này là để bảo vệ hệ thống mạng của bạn tránh khỏi việc cấu hình sơ sài, không đủ độ bảo mật. Hãy thử tưởng tượng xem chuyện gì sẽ xảy ra khi tin tặc bí mật sử dụng, kết hợp hệ thống mạng của bạn với DHCP server không hoạt động trên nền tảng Windows 2000 hoặc Windows Server 2003? Trong trường hợp này, quá trình xác thực quyền truy cập sẽ không có tác dụng vì hệ thống DHCP server không phải của Microsoft sẽ không cung cấp thông tin phản hồi theo đúng chuẩn của Microsoft tới những tin nhắn DHCPINFORM của Windows được sử dụng để kiểm tra xem DHCP server đã được xác nhận hay chưa. Thậm chí, nếu DHCP server của Windows NT thất bại trong trường hợp này, những kẻ tấn công chỉ cần 1 chiếc laptop sử dụng Windows NT như hệ thống DHCP server giả mạo sẽ dễ dàng phát hiện và tránh khỏi những phương pháp phòng chống của người quản trị (chúng ta sẽ bàn luận trong phần 2).

Các tín hiệu từ phía client giả mạo lại là 1 vấn đề hoàn toàn khác, như việc DHCP được tạo ra để gán địa chỉ IP. 1 trong những cách dễ dàng để đối phó với vấn đề client giả mạo là thời điểm đầu tiên DHCP được đặt ra, đối với những hệ thống mạng với quy mô lớn thì việc thực hiện công đoạn này khá vất vả và phức tạp. Phương pháp phòng chống ở đây là việc thiết lập các chế độ tùy chỉnh, thông qua đó, việc lưu trữ các địa chỉ MAC tới 1 địa chỉ IP bất kỳ mà chỉ có client với thông số MAC cụ thể được chỉ định trước mới được gắn IP tương ứng. Nếu việc bảo mật là 1 trong những khâu quan trọng nhất thì người quản trị có thể áp dụng phương pháp tạo và đặt reservation đối với mỗi máy client trên toàn bộ hệ thống mạng. Do đó, mỗi 1 client giả mạo khi cố gắng boot và truy cập vào hệ thống mạng này sẽ nhận được tín hiệu DHCP không còn địa chỉ IP trống và do đó, không thể truy cập vào mạng của người quản trị.

Nhưng thực sự thì mọi việc có đơn giản như vậy hay không? Trong khi cách tiếp cận và phòng bị này chỉ có tác dụng đối với những cuộc tấn công ở mức trung bình, thì những tên hacker với nhiều thủ đoạn tinh vi hơn vẫn có thể “lách luật” và thâm nhập được vào hệ thống DHCP. Phương pháp khá đơn giản và phổ biến được tin tặc sử dụng là “lắng nghe” các tín hiệu DHCPDISCOVER phát tán từ phía client và sau đó, thu thập địa chỉ MAC. Và sau khi tín hiệu client hợp pháp ngừng hoạt động, các client giả mạo sẽ ngay lập tức thiết lập lại địa chỉ MAC để phù hợp với những gì client hợp pháp tạo ra, 1 mặt khác, chúng thu thập và tái tạo những thông số kỹ thuật hoàn toàn hợp lệ hoặc cố gắng phá vỡ các mối “giao tiếp” qua lại giữa các client hợp pháp với nhau. Để đối phó với tình trạng này, những người quản trị với kinh nghiệm và ý thức bảo mật cao thường xem xét phương pháp giảm tải DHCP đối với những địa chỉ tĩnh, nhưng phải làm gì để ngăn chặn triệt để tin tặc? Họ có thể áp dụng những phương pháp thủ công, đơn giản nhưng khá hiệu quả như cài đặt, kích hoạt tính năng tường lửa đối với mỗi client trên hệ thống mạng, thiết lập danh sách địa chỉ IP hợp pháp được phép truy cập. Nhưng hãy thử tưởng tượng xem, đội ngũ quản trị sẽ phải đau đầu như thế nào khi thực hiện từng đó thao tác trên mỗi máy trạm? Vì vậy, giải pháp tối ưu nhất vẫn là bảo mật có liên quan tới phần cứng theo chính sách chặt chẽ nhất có thể, và những hành động nghi ngờ, dù là nhỏ nhất cũng sẽ ngay lập tức bị loại bỏ, như việc kết nối các thiết bị lưu trữ ngoại vi (USB, ổ cứng di động … ) hoặc thay đổi dây mạng với máy khác trong hệ thống … mặt khác, đạo tạo toàn bộ hệ thống nhân viên về ý thức bảo mật và kỹ thuật xử lý sự cố từ mức căn bản đến nâng cao.

Tuy nhiên, đối với từng hệ thống và cơ sở hạ tầng mới có thể áp dụng phương pháp bảo mật như trên, về mặt bản chất, chúng ta vẫn cần bảo mật thực sự từ một điểm mấu chốt bất kỳ trong hệ thống mạng. Một khi tin tặc đã xâm nhập vào bên trong hệ thống phòng thủ của người quản trị, việc cấu hình lại hệ thống DHCP sẽ diễn ra âm thầm bộ phận quản trị không hề hay biết, chúng sẽ tìm cách tiếp cận, khai thác và kích hoạt các lỗ hổng bảo mật trong toàn bộ hệ thống, như việc chỉnh sửa lại toàn bộ cơ sở dữ liệu, các bản ghi khi Dynamic DNS (DDNS) đang được sử dụng, thu thập các thông tin nhạy cảm như chi tiết toàn bộ hoạt động của các máy server và client …

Tổng quát

Hãy nhìn qua danh sách và 1 vài tình huống liệt kê bên trên để rút ra kinh nghiệm cho chính bản thân, khi muốn áp dụng vào hệ thống DHCP của bạn. Trong phần 2 tiếp theo, chúng ta sẽ tiếp tục bàn luận sâu hơn về hệ thống Windows networks, nhưng trước tiên, hãy bắt đầu với những gì cơ bản và đơn giản nhất:

Tăng cường thực hiện các biện pháp liên quan tới phần cứng có thể áp dụng, và mở rộng quy mô triển khai các chính sách an ninh có thể, thận trọng trong việc duy trì biện pháp này.

Nâng cấp bất cứ biện pháp bảo mật của Windows NT, để chắc chắn rằng người dùng có thể sử dụng DHCP server qua cơ chế xác thực bên trong Active Directory.

Tránh sử dụng domain controller của Windows 2000 hoặc Windows Server 2003 như DHCP servers.

Sử dụng phương pháp reservation trong việc gán địa chỉ truy cập đối với những server trọng điểm trên hệ thống, hoặc tận dụng những địa chỉ tĩnh để thay thế.

Trong phần tiếp theo, chúng ta sẽ tiếp tục tìm hiểu các phương pháp làm thế nào để kích hoạt tính năng kiểm soát trên DHCP server, theo dõi các thành viên trong nhóm DHCPAdministrators sử dụng tính năng Restricted Groups của Windows Server 2003, bên cạnh đó, đảm bảo rằng hệ thống DNS hoạt động cùng với DHCP, hoặc sử dụng các công cụ khác nhau để phát hiện DHCP server giả mạo trên hệ thống.

Chúc các bạn thành công!

T. Anh (Windowsecurity)