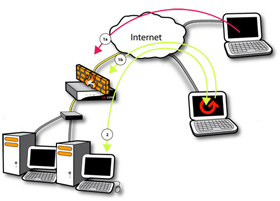

Trong phần ba và cũng là phần cuối của loạt bài viết này, chúng ta sẽ cấu hình cho máy trạm SSL VPN kết nối tới máy chủ SSTP SSL VPN, sau đó thẩm định lại kết nối này. Đồng thời chúng ta sẽ kiểm tra một số thông tin xác nhận trên máy trạm SSL VPN, ISA Firewall và tại máy chủ RRAS để xác nhận rằng kết nối SSTP đã thành công.

Cấu hình file HOSTS trên máy trạm VPN

Tiếp theo chúng ta sẽ thực hiện các thao tác còn lại trên máy trạm. Thao tác đầu tiên cần thực hiện là cấu hình file HOSTS để chúng ta có thể mô phỏng một cấu trúc DNS công cộng. Có hai tên mà chúng ta cần đưa vào file HOSTS. Tên thứ nhất là tên của máy chủ VPN (được định nghĩa bởi Subject Name trên giấy phép mà chúng ta kết nối tới máy chủ SSL VPN), tên còn lại là CDP URL (cũng xuất hiện trong giấy phép này). Thông tin về CDP đã được nhắc tới trong phần một.

Cần nhớ rằng những tên này sẽ gắn liền với các địa chỉ IP trên giao tiếp ngoài của ISA Firewall đang tiếp nhận các kết nối đến theo như những cài đặt trong Publishing Rule và Listener.

Hai tên mà chúng ta cần nhập vào file HOSTS trong ví dụ này là:

192.168.1.72 sstp.msfirewall.org

192.168.1.72 win2008rc0-dc.msfirewall.org

Thực hiện các bướcc sau trên máy trạm VPN Vista SP1 để cấu hình file HOSTS:

1. Click vào menu Start, nhập c:\windows\system32\drivers\etc\hosts vào hộp tìm kiếm rồi nhấn Enter.

2. Trong hộp thoại Open With, lựa chọn Notepad.

3. Nhập các mục vào file HOSTS theo định dạnh như trong hình 1.

Hình 1: Nội dung file HOSTS trong Notepad.

4. Sau đó lưu và đóng file này.

Sử dụng PPTP để kết nối tới máy chủ VPN

Bước tiếp theo chúng ta sẽ tạo một connectoid (kết nối dial-up) VPN trên máy trạm Vista SP1 để cho phép thiết lập một kết nối VPN ban đầu tới máy chủ VPN. Vì máy trạm này không phải là một thành viên miền nên giấy phép CA sẽ không được tự động cài đặt trên vùng lưu trữ giấy phép Trusted Root Certificate Authorities. Nếu máy trạm này là một thành viên miền thì tính năng tự động cài đặt giấy phép sẽ đẩm trách tiến trình này vì chúng ta đã cài đặt một Enterprise CA.

Phương pháp đơn giản nhất để thực hiện điều này là tạo một kết nối PPTP từ máy trạm VPN Vista SP1 tới máy chủ VPN Windows Server 2008. Mặc định, máy chủ VPN sẽ hỗ trợ các kết nối PPTP và máy trạm sẽ ưu tiên kết nối PPTP hơn so với L2TP/IPSec và SSTP. Trước tiên chúng ta cần tạo một VPN connectoid hay đối tượng kết nối. Thực hiện các thao tác sau trên máy trạm VPN:

1. Trên máy trạm VPN, phải chuột lên biểu tượng mạng rồi chọn Network and Sharing Center.

2. Trong cửa sổ Network Sharing Center, click vào liên kết Set up a connection or network trong bảng bên trái.

3. Trên trang Choose a connection option, chọn mục Connect to a workplace rồi nhấn Next.

Hình 2: Lựa chọn tùy chọn kết nối cho máy trạm.

4. Trên trang How do you want to connect, lựa chọn mục Use my Internet connection (VPN).

Hình 3: Lựa chọn phương thức kết nối.

5. Trên trang Type the Internet address to connect to, nhập tên của máy chủ SSL VPN. Đảm bảo rằng tên này giống với Common Name trên giấy phép được máy chủ SSL VPN sử dụng. Trong ví dụ này, tên cần nhập là sstp.msfirewall.org. Sau đó nhập tiếp một Destination Name. Trong ví dụ này chúng ta sẽ nhập SSL VPN rồi nhấn Next.

Hình 4: Nhập địa chỉ mạng và máy chủ đích cho kết nối.

6. Trên trang Type your user name and password, nhập User Name, Password và Domain rồi nhấnConnect.

Hình 5: Đăng ký tên người dùng và mật khẩu.

7. Trên trang You are connected nhấn Close.

Hình 6: Kết nối thành công.

8. Lựa chọn tùy chọn Work trên trang Select a location for the “SSL VPN” network.

Hình 7: Lựa chọn vị trí cho mạng SSL VPN.

9. Click Continue trên thông báo của UAC.

10. Click Close trên trang Successfully set network settings.

Hình 8: Cài đặt mạng thành công.

11. Trong Network and Sharing Center, click vào liên kết trạng thái View trong vùng SSL VPN như trong hình 9. Khi đó chúng ta sẽ thấy hộp thoại SSL VPN Status với kiểu kết nối VPN hiển thị là PPTP. Nhấn nútClose trên hộp thoại này.

Hình 9: Xác nhận kiểu kết nối VPN vừa thiết lập.

12. Mở Command Prompt rồi ping Domain Controller. Trong ví dụ này địa chỉ IP của Domain Controller là10.0.0.2. Nếu kết nối VPN thành công chúng ta sẽ nhận được phản hồi từ Domain Controller này.

Hình 10: Phản hồi hiển thị khi ping Domain Controller.

Xian (Theo ISAServer)