6. Trên trang Internal Publishing Details, nhập tên cho CDP Website vào hộp Internal site name. Vì đang sử dụng HTTP nên chúng ta có thể nhập bất cứ tên gì cho CDP Website này. Nếu có một SSL Publishing Rule, chúng ta sẽ phải nhập tên này trên Website Certificate của trang này. Lựa chọn hộp chọn Use a computer name or IP address to connect to the published server (sử dụng một tên máy tính hay địa chỉ IP để kết nối tới máy chủ đã được tạo) rồi nhập địa chỉ IP giao tiếp ngoài của máy chủ VPN. Trong trường hợp nàym địa chỉ IP trên giao tiếp ngoài của máy chủ VPN là 10.10.10.2. Địa chỉ này sẽ cho phép máy chủ NAT trên máy chủ VPN chuyển tiếp kết nối HTTP tới CDP Website. Thực hiện xong nhấn Next.

Hình 10: Trang Internal Publishing Details của New Web Puiblishing Rule Wizard.

7. Khi máy trạm SSTP VPN gọi CRL nó sẽ sử dụng địa chỉ trên giấy phép này. Trong phần đầu của loạt bài viết này, URL trên giấy phép này cho CRL là http://win2008rc0-dc.msfirewall.org/CertEnroll/WIN2008RC0-DC.msfirewall.org.crl. Để bảo mật cho Web Publishing Rule, chúng ta có thể giới hạn số lượng đường dẫn mà những máy trạm ngoài có thể tiếp cận qua Web Publishing Rule này. Vì chúng ta chỉ muốn trao quyền truy cập tới CRL, chúng ta sẽ nhập đường dẫn /CertEnroll/WIN2008RC0-DC.msfirewall.org.crl để ngăn chặn những người dùng ngoài vào những đường dẫn khác trên Certificate Server. Chúng ta không cần phải chuyển tiếp Host Header vì không có Host Header nào được sử dụng trên Website của Certificate Server. Sau đó nhấn Next.

Hình 11: Trang Internal Publishing Detail của New Web Puiblishing Rule Wizard.

8. Chúng ta có thể cố định Rule này bằng cách chỉ cho những máy trạm nhập chính xác tên máy chủ mới có thể truy cập qua Web Publishing Rule. Tên máy chủ được liệt kê trong vùng CDP của giấy phép này, trong trường hợp này là win2008rc0-dc.msfirewall.org. Trên trang Public Name Details lựa chọn tùy chọn This domain name (type below) từ danh sách thả xuống của trường Accept requests for. Trong hộp Public name, nhập win2008rc0-dc.msfirewall.org. Chúng ta không cần phải hiệu chỉnh đường dẫn này vì chúng ta đã cấu hình nó trên trang trước của wizard này. Thực hiện xong nhấn Next.

Hình 12: Trang Public Name Details của New Web Publishing Wizard.

9. Click vào nút New trên trang Select Web Listener.

10. Trên trang Welcome to the New Web Listener Wizard, nhập tên cho Web Listener vào hộp Web listener name. Trong ví dụ này chúng ta sẽ nhập tên là Web Listener HTTP. Sau đó nhấn Next.

11. Trên trang Client Connection Security, lựa chọn tùy chọn Do not require SSL secured connections with clients. Chúng ta lựa chọn tùy chọn này là do máy trạm SSTP không sử dụng SSL để truy cập vào CDP. Sau đó nhấn tiếp Next.

Hình 13: Trang Client Connection Security của New Web Listener Definition Wizard

12. Trên Listener IP Address Website, lựa chọn hộp chọn Extermal. Chúng ta không cần lựa chọn các địa chỉ IP vì trong ví dụ này chúng ta chỉ có duy nhất một địa chỉ IP trên giao tiếp ngoài của ISA Firewall. Nếu giữ nguyên các hộp chọn trong ISA Server thì dữ liệu được gửi tới máy trạm qua Web Listener này sẽ được nén khi máy trạm đang yêu cầu dữ liệu này lựa chọn tùy chọn nén. Sau đó nhấn Next.

Hình 14: Lựa chọn hộp chọn External trên Listener IP Address Website

của New Web Listener Definition Wizard.

13. Trên trang Authentication Settings, lựa chọn tùy chọn No Authentication trong danh sách thả xuốngSelect how clients will provide credentials to the ISA Server (lựa chọn phương pháp máy trạm gửi giấy phép tới ISA Server). Máy trạm SSTP này không thể xác thực khi đang truy cập vào CDP, do đó chúng ta không được kích hoạt thẩm định quyền trên Listener này. Tuy nhiên chúng ta có thể kích hoạt nếu cần sử dụng Listener này cho các Web Publishing Rule khác, nhưng phải bảo đảm cho phép tất cả người dùng truy cập trong những trường hợp không thẩm định quyền. Sau đó nhấn tiếp Next.

Hình 15: Trang Authentication Settings của New Web Listener Definition Wizard.

14. Click Next trên trang Single Sign On Settings.

15. Click Finish trên trang Completing the New Web Listener Wizard.

16. Click Next trên trang Select Web Listener.

Hình 16: Trang Select Web Listener của New Web Publishing Rule Wizard.

17. Trên trang Authentication Delegation, lựa chọn tùy chọn No delegation, and client cannot authenticate directly trong danh sách thả xuống. Vì không có quá trình thẩm định quyền được thực hiện trên kết nối này nên chúng ta không cần cho phép thẩm định quyền. Sau đó nhấn Next.

Hình 17: Trang Authentication của New Web Publishing Rule Wizard.

18. Trên trang User Sets, giữ nguyên cài đặt mặc định. Nhấn Next.

19. Click Finish trên trang Completing the New Web Publishing Rule Wizard.

Tiếp theo chúng ta sẽ tạo Server Publishing Rule cho máy chủ PPTP:

1. Trong ISA Firewall Console, click vào node Firewall Policy. Chọn tab Tasks trong Task Pane rồi click vàoPublish Non-Web Server Protocols.

2. Trên trang Welcome to the New Server Publishing Rule Wizard, nhập tên cho Rule này trong hộp Server Publishing Rule name. Trong ví dụ này chúng ta sẽ nhập tên PPTP VPN. Sau đó nhấn Next.

3. Trên trang Select Server, nhập địa chỉ IP trên mạng ngoài của máy chủ VPN này. Trong ví dụ này giao tiếp ngoài của máy chủ VPN là 10.10.10.2, do đó chúng ta sẽ nhập địa chỉ này vào trong hộp Server IP addressrồi nhấn Next.

Hình 18: Nhập địa chỉ IP cho máy chủ trên trang Select Server.

4. Trên trang Select Protocol, lựa chọn tùy chọn PPTP Server trong danh sách Selected protocol. Sau đó nhấn Next.

Hình 19: Lựa chọn giao thức trên trang Select Protocol.

5. Trên trang Network Listener IP Addresses, lựa chọn hộp chọn External rồi nhấn Next.

Hình 20: Lựa chọn hộp chọn External trên trang Network Listener IP Addresses.

6. Click Finish trên trang Completing the New Server Publishing Rule Wizard.

Sau đây chúng ta sẽ hoàn thành cấu hình Publishing Rule bằng cách tạo một Server Publishing Rule cho giao thức SSTP mà thực chất là một HTTPS Server Publishing Rule:

1. Trong ISA Firewall Console, click node Firewall Policy trong bảng bên trái, chọn tab Tasks trong Task Pane rồi click tiếp vào Publish Non-Web Server.

2. Trên trang Welcome to the New Server Publishing Rule Wizard, nhập tên cho Server Publishing Rule trong hộp Server Publishing Rule name. Trong ví dụ này chúng ta sẽ sử dụng tên SSTP Server. Sau đó nhấn Next.

3. Trên trang Select Server, nhập địa chỉ IP trên giao tiếp ngoài của máy chủ VPN trong hộp Server IP address. Trong ví dụ này chúng ta nhập địa chỉ 10.10.10.2. Sau đó nhấn Next.

4. Trên trang Select Protocol, lựa chọn tùy chọn HTTPS Server từ danh sách Selected Protocol. Sau đó nhấn Next.

Hình 21: Trang Selected Protocol của New Server Publishing Rule Wizard.

5. Trên trang Network Listener IP Address, lựa chọn họp chọn External rồi nhấn Next.

6. Click Finish trên trang Completing the New Server Publishing Rule Wizard.

7. Click Apply để lưu những thay đổi và cập nhật Firewall Policy. Click OK trong hộp thoại Saving Configuration Changes.

Kết luận

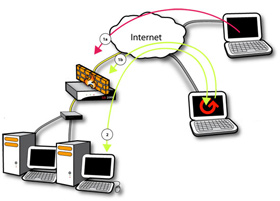

Trong phần này chúng ta đã thực hiện cấu hình các giấy phép dial-in cho một tài khoản người dùng. Sau đó chúng ta đã di chuyển sang CDP Web Server để kết nối HTTP ẩn danh có thể kết nối qua đó. Và chúng ta tạo hai Server Publishing Rule và một Web Publishing Rule trong ISA Firewall để cho phép các kết nối tới máy chủ VPN và CRL Distribution Point. Trong phần tiếp theo cũng là phần cuối của loạt bài viết này chúng ta sẽ cấu hình máy tạm VPN kết nối tới máy chủ SSL VPN và xác nhận lại những kết nối đó bằng cách kiểm tra thông tin ngay trên máy trạm này, máy chủ VPN và tại ISA Firewall.

Xian (Theo ISAServer)