Cài đặt RRAS Server Role trên máy chủ VPN

Để cài đặt RRAS Server Role thực hiện các bước sau:

1. Trong Server Manager, click node Role ở bảng bên trái.

2. Trong vùng Roles Summary, click vào liên kết Add Roles.

3. Trên trang Before You Begin, click Next.

4. Trên trang Select Server Roles, lựa chọn hộp chọn Network Policy and Access Services rồi nhấn Next.

Hình 13: Lựa chọn hộp chọn Network Policy an Access Services trên trang Select Server Roles.

5. Kiểm tra thông tin trên trang Network Policy and Access Services. Hầu hết thông tin này nói về Network Policy Server mới (thường được gọi là Internet Authentication Server, là một máy chủ RADIUS) và NAP đều không được sử dụng trong trường hợp của chúng ta, rồi nhấn Next.

6. Trên trang Select Role Services, lựa chọn hộp chọn Routing and Remote Access Services, khi đó hai hộp thoại con Remote Access Service và Routing sẽ được lựa chọn. Tiếp theo nhấn Next.

Hình 14: Lựa chọn hộp chọn Routing and Remote Access Services trên trang

Select Role Services.

7. Click Install trên trang Confirm Installation Selections.

8. Trên trang Installation nhấn Close.

Kích hoạt và cấu hình RRAS Server trở thành máy chủ NAT và VPN

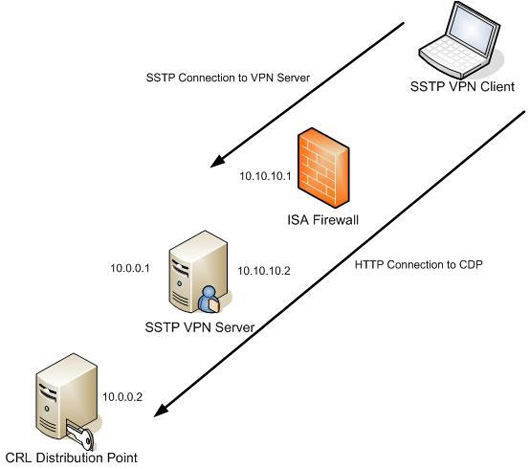

Giờ đây máy chủ chức năng RRAS đã được cài đặt, tiếp theo chúng ta cần kích hoạt dịch vụ RRAS và kích hoạt tính năng của máy chủ VPN. Có lẽ bạn đang đặt ra câu hỏi tại sao phải kích hoạt máy chủ NAT? Chúng ta cần phải kích hoạt máy chủ NAT để những máy trạm ngoài có thể truy cập vào Certificate Server để kết nối tới CRL. Nếu máy trạm SSL VPN không thể tải CRL thì kết nối SSTP VPN sẽ thất bại.

Để cho phép máy trạm truy cập vào CRL chúng ta sẽ phải cấu hình máy chủ VPN như một máy chủ NAT rồi xuất bản CRL sử dụng máy chủ NAT chuyển đổi này. Máy trạm SSL VPN trước tiên sẽ kết nối tới ISA Firewall (được cấu hình với một Web Publishing Rule cho phép thực hiện kết nối URL cần thiết để truy cập CRL). Web Publishing Rule này cũng được cấu hình để chuyển tiếp yêu cầu tới giao tiếp ngoài của máy chủ NAT. Máy chủ NAT trên máy chủ VPN sẽ được cấu hình để chuyển tiếp yêu cầu HTTP tới Certificate Server chứa CRL này.

Để kích hoạt dịch vụ RRAS chúng ta cần thực hiện các thao tác sau:

1. Trong Server Manager, mở rộng node Role trong bảng bên trái. Sau đó mở rộng node Network Policy and Access Services rồi click vào node Routing and Remote Access. Tiếp theo phải chuột lên nodeRouting and Remote Access chọn Configure and Enable Routing and Remote Access.

Hình 15: Cấu hình và kích hoạt Routing và Remote Access.

2. Trên trang Welcome của Routing and Remote Access Server Setup Wizard, nhấn Next.

3. Trên trang Configuration lựa chọn tùy chọn Virtual private network (VPN) access and NAT rồi nhấn Next.

Hình 16: Lựa chọn tùy chọn Virtual private network (VPN) access and NAT

trên trang Configuration

4. Trên trang VPN Connection, lựa chọn NIC trong vùng Network interfaces hiển thị giao tiếp ngoài của máy chủ VPN. Nhấn tiếp Next.

5. Trên trang IP Address Assignment, lựa chọn tùy chọn Automatically. Chúng ta có thể lựa chọn tùy chọn này vì máy chủ DHCP đã được cài đặt trên Domain Controller phía sau máy chủ VPN. Nếu không có máy chủ DHCP bạn sẽ phải lựa chọn tùy chọn From a specified range of addresses (từ một vùng địa chỉ được chỉ định) sau đó nhập danh sách địa chỉ mà máy trạm VPN có thể sử dụng khi kết nối mạng thông qua VPN Gateway. Thực hiện xong nhấn Next.

Hình 17: Trang chỉ định địa chỉ IP.

6. Trên trang Managing Multiple Remote Access Servers, lựa chọn tùy chọn No, use Routing and Remote Access to authenticate connection requests. Đây là tùy chọn mà chúng ta sử dụng khi không có máy chủ NPS hay RADIUS. Vì máy chủ VPN là một thành viên miền nên chúng ta có thể dùng những tài khoản miền để xác thực người dùng. Nếu máy chủ VPN không phải là một thành viên miền thì chỉ có sử dụng những tài khoản cục bộ trên máy chủ VPN nếu chúng ta không sử dụng máy chủ NPS. Sau đó nhấn Next.

Hình 18: Quản lý nhiều mày chủ Remote Access Server.

7. Kiểm tra lại thông tin cấu hình trên trang Completing the Routing and Remote Access Server Setup Wizard rồi nhấn Finish.

8. Nhấn OK trên hộp thoại Routing and Remote Access thông báo cho biết quá trình chuyển tiếp mail trên DHCP cần có một tác nhân chuyển tiếp DHCP.

9. Trong bảng bên trái, mở rộng node Routing and Remote Access rồi click vào node Ports. Khi đó bạn sẽ thấy các kết nối WAN Miniport cho SSTP đã xuất hiện.

Hình 19: Danh sách kết nối WAN Miniport cho SSTP.

Cấu hình máy chủ NAT xuất bản CRL

Như đã nhắc đến ở trên, máy trạm SSL VPN cần tải CRL để xác nhận rằng Certificate Server trên máy chủ VPN không bị hủy bỏ. Để thực hiện điều này, chúng ta cần cấu hình một thiết bị phía trước Certificate Server để chuyển tiếp các yêu cầu HTTP cho địa chỉ CRL tới Certificate Server.

Để biết URL nào mà máy trạm SSL VPN cần kết nối để tải CRL bạn hãy vào máy chủ VPN rồi click đúp lên Certificate trong IIS Console. Chọn tab Details của Certificate này rồi tìm đến mục CRL Distribution Points sau đó click vào mục này. Trong bảng phía dưới bạn sẽ thấy nhiều điểm phân phối khác nhau dựa trên giao thức sử dụng để truy cập vào các điểm này. Trong Certificate minh họa dưới đây chúng ta cần cho phép máy trạm SSL VPN truy cập vào CRL thông qua URL: http://win2008rc0-dc.msfirewall.org/CertEnroll/WIN2008RC0-DC.msfirewall.org.crl.

Hình 20: URL mẫu mà máy trạm SSL VPN sử dụng để truy cập CRL.

Do đó chúng ta cần tạo một mục Public DNS cho tên này để các máy trạm VPN ngoài có thể xử lý tên này cho một địa chỉ IP trên giao tiếp ngoài của ISA Firewall. Trong ví dụ này chúng ta sẽ phải xử lý win2008rc0-dc.msfirewall.org cho địa chỉ IP trên giao tiếp ngoài của ISA Firewall. Khi thực hiện kết nối tới giao tiếp ngoài của ISA Firewall thì ISA Firewall sẽ chuyển tiếp kết nối này tới máy chủ NAT trên máy chủ VPN mà sau đó sẽ thực hiện chuyển đổi NAT và gửi kết nối này tới CA lưu trữ CDP.

Lưu ý rằng tên trang CRL mặc định có thể không bảo mật vì nó để lộ tên máy tính cá nhân trên Internet. Chúng ta có thể tạo một CDP riêng (CRL Distribution Point) để ngăn chặn điều này nếu coi việc để lộ tên máy tính cá nhân của CA trong Public DNS là một vấn đề bảo mật.

Thực hiện các thao tác sau để cấu hình RRAS NAT chuyển tiếp các yêu cầu HTTP tới Certificate Server:

1. Trong bảng bên trái của Server Manager, mở rộng node Routing and Remote Access rồi mở rộng nodeIPv4, click vào node NAT.

2. Trong node NAT, phải chuột lên giao tiếp ngoài (Trong ví dụ này tên của giao tiếp ngoài là Local Area Connection) rồi chọn Properties.

Hình 21: Mở cửa sổ thuộc tính của giao tiếp ngoài.

3. Trong hộp thoại Local Area Connection Properties, lựa chọn hộp chọn Web Server (HTTP). Sau đó hộp thoại Edit Service sẽ xuất hiện. Trong hộp Private Address, nhập địa chỉ IP của Certificate Server trên mạng nội bộ. Thực hiện xong nhấn OK.

Hình 22: Nhập địa chỉ IP của Certificate Server trên mạng nội bộ cho Provate Address.

4. Click OK trên hộp thoại Local Area Connection Properties.

Đến đây máy chủ NAT đã được cấu hình và cài đặt, trong phần sau chúng ta sẽ cấu hình máy chủ CA, ISA Firewall và máy trạm SSTP VPN.

Kết luận

Trong phần này chúng ta đã tìm hiểu qua một số nhược điểm của truy cập VPN từ xa tai jcacs điểm công cộng và phương pháp giao thức SSTP giúp khắc phục những vấn đề này bằng cách cho phép các kết nối VPN thực hiện qua một kết nối SSL qua TCP cổng 443 được cho phép qua mọi tường lửa trong những môi trường này. Sau đó chúng ta đã cài đặt dịch vụ Certificate trên máy chủ VPN để tạo một Computer Certificate. Sau khi cài đặt Certificate này trên máy chủ SSL VPN chúng ta đã cài đặt dịch vụ NAT và RRAS VPN trên VPN Gateway. Và chúng ta đã hoàn thành cấu hình máy chủ NAT trên VPN Gateway để chuyển tiếp các kết nối HTTP đến được chuyển tiếp bởi ISA Firewall để thực hiện trên CA lưu trữ CDP. Trong phần tiếp theo chúng ta sẽ cấu hình máy chủ CA, ISA Firewall và máy trạm SSTP VPN.

Xian (Theo ISAServer)