Tạo giấy phép CA từ Enterprise CA

Máy trạm SSL VPN cần ủy thác CA đã phát hành giấy phép được máy chủ SSTP VPN sử dụng. Để thiết lập ủy thác này chúng ta cần cài đặt giấy phép CA của CA đã tạo giấy phép cho máy chủ VPN. Chúng ta có thể thực hiện tác vụ này bằng cách kết nối các trang tự động của CA trên mạng nội bộ và cài đặt giấy phép này trong vùng lưu trữ giấy phép Trusted Root Certification Authorities của máy trạm VPN.

Thực hiện các bước sau để tạo giấy phép từ Web Enrollment:

1. Trên máy trạm VPN đã kết nối tới máy chủ VPN qua liên kết PPTP, nhập http://10.0.0.2/certsrv vào thanh địa chỉ trong Internet Explorer rồi nhấn Enter.

2. Nhập tên người dùng và mật khẩu hợp lệ vào hộp thoại Crednetials. Trong ví dụ này chúng ta sẽ sử dụng tên người dùng và mật khẩu của tài khoản quản trị miền mặc định.

3. Trên trang Welcome của Web Enrollment, click vào liên kết Download a CA certificate, certificate chain, or CRL.

Hình 11: Trang Welcome của Web Enrollment.

4. Click vào nút Allow trong hộp thoại cảnh báo có nội dung như sau: A website wants to open web content using this program on your computer (Một trang Web muốn mở dữ liệu web sử dụng chương trình này trên hệ thống). Tiếp theo nhấn nút Close trên hộp thoại Did you notice the Information bar nếu nó xuất hiện.

Hình 12: Cảnh báo xuất hiện sau khi click vào liên kết trong bước 3.

5. Lưu ý rằng thanh thông tin thông báo cho chúng ta biết rằng trang Web này có thể không hiển thị chính xác vì ActiveX Control đã bị chặn. Tuy nhiên đây không phải là điều quan trọng và chúng ta sẽ tải giấy phép CA và sử dụng Certificates MMC để cài đặt giấy phép này. Click vào liên kết Download CA Certificate.

Hình 13: Danh mục tải.

6. Trong hộp thoại File Download – Security Warning, click vào nút Save và lưu giấy phép này ra màn hình.

Hình 14: Lưu giấy phép CA ra màn hình.

7. Nhấn nút Close trên hộp thoại Download complete rồi đóng Internet Explorer.

Tiếp theo chúng ta cần cài đặt giấy phép CA vào vùng lưu trữ giấy phép Trusted Root Certification Authorities của máy trạm VPN. Thực hiện các bước sau:

1. Vào menu Start, nhập mmc vào hộp Search rồi nhấn Enter.

2. Click Continue trong hộp thoại UAC.

3. Trong cửa sổ Console1, vào menu File rồi click vào Add/Remove Snap-in.

4. Trong hộp thoại Add or Remove Snap-ins, click vào mục Certificates trong Available snap-ins list rồi nhấn Add.

5. Trên trang Certificates snap-in, lựa chọn tùy chọn Computer account rồi click Finish.

6. Trên trang Select Computer, lựa chọn tùy chọn Local computer rồi click Finish.

7. Nhấn OK trên hộp thoại Add or Remove Snap-ins.

8. Trong bảng bên trái của Console này, mở rộng node Certificates (Local Computer) sau đó mở rộng tiếp node Trusted Root Certification Authorities. Click vào node Certificates. Phải chuột lên node Certificateschọn All Tasks | Import.

Hình 15: Import giấy phép vào vùng Trusted Root Certification Authorities.

9. Nhấn Next trên trang Welcome to the Certificate Import Wizard.

10. Trên trang File to Import, sử dụng nút Browse để tìm giấy phép này rồi nhấn Next.

Hình 16: Tìm kiếm giấy phép cần import.

11. Trên trang Certificate Store, xác nhận rằng tùy chọn Place all certificates in the following store đã được lựa chọn và Trusted Root Certification Authorities sẽ hiển thị trong trường Certificate Store như trong hình 17. Sau đó nhấn Next.

Hình 17: Lựa chọn vùng lưu trữ cho giấy phép được import.

12. Click Finish trên trang Completing the Certificate Import.

13. Click OK trong hộp thoại thông báo quá trình import đã thành công.

14. Sau đó giấy phép này sẽ xuất hiện trong Console1 như trong hình 18.

Hình 18: Giấy phép hiển thị trong Console1 sau khi import thành công.

15. Đóng MMC Console.

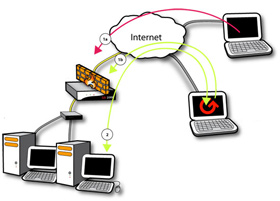

Cấu hình máy trạm sử dụng SSTP và kết nối tới máy chủ VPN bằng SSTP

Giờ đây chúng ta cần ngắt kết nối VPN rồi cấu hình máy trạm VPN sử dụng SSTP cho giao thức VPN. Trong môi trường sản xuất, chúng ta sẽ không làm ảnh hưởng tới công việc của người dùng nếu sử dụng Connection Manager Administration Kit để tạo VPN connectoid cho họ để cài đặt cho máy trạm sử dụng SSTP, hay chỉ cấu hình cho các cổng SSTP trên máy chủ VPN.

Điều này tùy thuộc vào từng môi trường, vì khi chúng ta sắp xếp mọi thứ để người dùng có thể sử dụng PPTP trong khi triển khai các giấy phép. Tất nhiên, chúng ta luôn có thể triển khai giấy phép ngoài băng thông, như qua website hay email, trong những trường hợp đó chúng ta không cần phải cho phép PPTP. Tuy nhiên, khi đó nếu có một số máy trạm giáng cấp không hỗ trợ SSTP, thì chúng ta cần phải cho phép PPTP hay L2TP/IPSec, do đó chúng ta sẽ không thể hủy bỏ mọi cổng ngoài SSTP. Trong trường hợp đó, chúng ta sẽ phải cấu hình thủ công hay một phần mềm CMAK đã được cập nhật.

Một tùy chọn khác là kết nối SSTP Listener tới một địa chỉ IP cụ thể trong máy chủ RRAS. Khi đó, chúng ta có thể tạo một gói CMAK riêng chỉ hướng tới địa chỉ IP trên máy chủ SSL VPN đang nhận những những kết nối SSTP đến. Những địa chỉ khác trên máy chủ SSTP VPN sẽ nhận những kết nối PPTP và L2TP/IPSec.

Thực hiện các thao tác sau để ngắt kết nối phiên SSTP và cấu hình connectoid của máy trạm VPN sử dụng SSTP:

1. Trên máy trạm VPN, mở Network and Sharing Center.

2. Trong cửa sổ Network and Sharing Center, click vào liên kết Disconnect ở phía dưới liên kết View Status. VÙng SSL VPN sẽ biến mất khỏi Network and Sharing Center.

3. Trong Network and Sharing Center, click vào liên kết Manage network connections.

4. Phải chuột lên SSL VPN chọn Properties.

Hình 19: Mở hộp thoại thuộc tính của SSL VPN.

5. Trong hộp thoại SSL VPN Properties chọn tab Networking. Trong danh sách thả xuống của Type of VPN, chọn Secure Socket Tunneling Protocol (SSTP). Nhấn OK.

Hình 20: Trang thuộc tính của SSL VPN.

6. Click đúp vào SSL VPN connectoid trong cửa sổ Network Connections.

7. Trong hộp thoại Connect SSL VPN, nhấn nút Connect.

8. Khi kết nối hoàn thành, phỉa chuột lên SSL VPN connectoid trong cửa sổ Network Connections rồi chọnStatus.

Hình 21: Chọn Status trong menu ngữ cảnh của SSL VPN connectoid.

9. Trong hộp thoại SSL VPN Status chúng ta có thể thấy kết nối SSTP WAN Miniport đã được thiết lập.

Hình 22: Hộp thoại SSL VPN Status.

10. Nếu truy cập vào máy chủ VPN rồi mở console Routing and Remote Access, chúng ta sẽ xác nhận được rằng kết nối SSTP đã được thiết lập.

Hình 23: Xác nhận kết nối SSTP trong console Routing and Remote Access.

Nếu kiểm tra trong ISA Firewall console, chúng ta sẽ thấy một số bản ghi của kết nối SSL VPN.

Hình 24: Một số bản ghi trong ISA Firewall.

Kết luận

Trong phần cuối của loạt bài viết gồm ba phần về phương pháp tạo máy chủ SSL VPN Windows Server 2008 sử dụng ISA Firewall 2006, chúng ta đã hoàn thành cấu hình cho tài khoản người dùng, CRL Website, ISA Firewall và máy trạm SSL VPN. Chúng ta đã kết thúc loạt bài viết với việc hoàn thành kết nối SSTP và xác nhận rằng kết nối đã thành công.

Xian (Theo ISAServer)

![Viết chương trình in ra các số bậc thang trong đoạn [n1, n2] với n1, n2 được nhập từ bàn phím. Viết chương trình in ra các số bậc thang trong đoạn [n1, n2] với n1, n2 được nhập từ bàn phím.](https://expressmagazine.net/sites/default/files/styles/thumbnail/public/imageDevelopment/viet-chuong-trinh-in-ra-cac-so-bac-thang-trong-doan.jpg?itok=mimCbEcT)